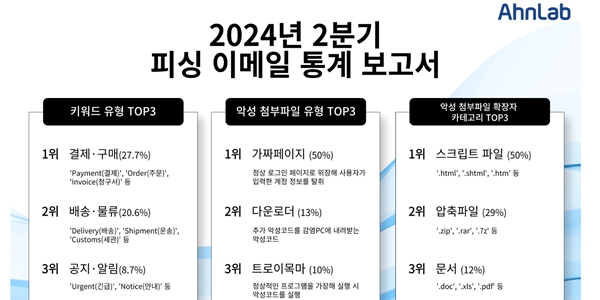

▲ 안랩이 14일 발표한 '2024년 2분기 피싱 이메일 통계 보고서'의 요약표. <안랩>

안랩은 올해 2분기에 수집한 피싱 이메일과 첨부파일을 유형별로 분석해 ‘2024년 2분기 피싱 이메일 통계 보고서’를 14일 발표했다.

피싱 이메일 공격자들이 가장 많이 활용한 키워드 유형은 ‘결제·구매’로 전체의 27.7%를 차지했다. 이어서 ‘배송·물류’ 키워드 유형이 20.6%, ‘공지·알림’ 키워드 유형이 8.7%로 2위와 3위를 차지했다.

언급된 세 가지 키워드 유형 모두 업무·일상생활과 관련성이 높았다. 공격자는 이들 유형과 관련해 연관 키워드를 활용했으며, 때에 따라 유관 기업들을 사칭했다.

피싱 이메일 내 첨부파일은 ‘가짜 페이지’ 유형이 50%로 가장 많았다.

공격자는 HTML 등을 활용해 정상 페이지의 다양한 요소를 모방한 가짜 페이지를 제작했으며, 주로 로그인 페이지로 위장해 사용자의 개인 정보를 입력하도록 유도한 뒤 이를 자신의 서버로 전송했다.

이어서 감염PC에 추가 악성코드를 내려받는 ‘다운로더’가 13%, 정상적인 프로그램을 가장해 실행할 때 악성코드가 심어지는 ‘트로이목마’가 10%, 사용자 정보를 탈취하는 ‘인포스틸러’가 5%를 차지했다.

직전 분기에는 확인되지 않았던 ‘드로퍼(시스템에 악성코드를 설치하는 프로그램)’와 ‘애드웨어(설치 시 자동적으로 광고를 표시하는 프로그램)’도 일부 탐지됐다.

첨부파일 확장자 가운데 가장 많이 사용된 유형은 ‘스크립트 파일(50%)’로 확인됐다. 스크립트 파일은 가짜 페이지를 웹 브라우저에서 실행하기 위해 사용됐다.

이어서 다운로더, 인포스틸러 등 악성 실행 파일을 은닉하기 위한 ‘압축파일’이 29%. 사용자의 부주의를 이용하는 ‘문서’가 12%로 나타났다.

양하영 안랩 시큐리티 인텔리전스 센터(ASEC) 실장은 “사용자의 관심을 끌 수 있는 키워드를 활용해 피싱 메일을 유포하는 공격이 계속해서 발생하고 있다”며 “사용자의 주의와 상황에 대한 사전 숙지가 필요하다”고 말했다. 이동현 기자